Atomic Red Team

- Songül ÖZÜGÜRLER

- 12 Eki 2025

- 4 dakikada okunur

Atomic Red Team, güvenlik testleri ve tehdit simülasyonu yapmak için geliştirilmiş açık kaynaklı bir projedir. Bu proje, siber güvenlik uzmanlarının ve kuruluşların, gerçek saldırı senaryolarını canlandırarak sistemlerinin güvenlik açıklarını tespit etmelerini ve önlem almalarını kolaylaştırır. Atomic Red Team’in testleri, MITRE ATT&CK çerçevesine göre kategorize edilmiştir ve her test, belirli bir saldırı tekniğini öykünmek amacıyla hazırlanmıştır.

Atomic Red Team Ne İşe Yarar?

Atomic Red Team, siber güvenlik alanında birçok önemli işlevi yerine getirir:

Tehdit Simülasyonu:

Gerçek dünya saldırı tekniklerini simüle ederek, sistemlerin ve ağların bu tür saldırılara karşı ne kadar dayanıklı olduğunu test eder.

Güvenlik Açıklarını Tespit Etme:

Potansiyel güvenlik açıklarını belirler ve bu açıkların giderilmesi için gerekli önlemlerin alınmasına yardımcı olur.

Saldırı Farkındalığı:

Güvenlik ekiplerine, saldırganların hangi teknikleri kullanabileceği konusunda farkındalık kazandırır ve bu sayede proaktif güvenlik stratejileri geliştirilmesine olanak tanır.

Eğitim ve Gelişim:

Siber güvenlik profesyonellerinin bilgi ve becerilerini artırarak, daha etkili savunma mekanizmaları geliştirmelerini sağlar.Atomic Red Team’in AşamalarıAtomic Red Team’i kullanarak gerçekleştirilen tehdit simülasyonları birkaç aşamadan oluşur:

Hazırlık:

Bu aşamada, simüle edilecek saldırı teknikleri seçilir ve testlerin uygulanacağı ortam hazırlanır. Ayrıca, gerekli izinlerin ve onayların alınması bu aşamada gerçekleştirilir.Simülasyon:

Belirlenen saldırı teknikleri, Atomic Red Team tarafından sağlanan testlerle uygulanır. Bu aşamada, sistemlerin bu saldırılara karşı nasıl tepki verdiği gözlemlenir.

Analiz:

Simülasyon sonuçları analiz edilerek, tespit edilen güvenlik açıkları ve zayıf noktalar belirlenir. Bu analiz, saldırıların etkilerini ve sistemin savunma mekanizmalarının etkinliğini değerlendirmek için kullanılır.

Raporlama ve İyileştirme:

Analiz sonuçlarına dayalı olarak bir rapor hazırlanır. Bu raporda, tespit edilen sorunlar ve önerilen çözümler detaylı bir şekilde açıklanır. Güvenlik önlemlerinin iyileştirilmesi için gerekli adımlar atılır.Atomic Red Team’in BölümleriAtomic Red Team’in yapısı, belirli bölümlerden oluşur:

Testler:

Her bir test, MITRE ATT&CK çerçevesine göre belirli bir teknikle ilişkilidir. Bu testler, saldırı tekniklerinin nasıl çalıştığını ve sistemlerin bu saldırılara karşı nasıl savunma yapacağını simüle eder.

Çerçeve:

Atomic Red Team, kullanıcıların testleri kolayca uygulayabilmesi için bir çerçeve sağlar. Bu çerçeve, testlerin organize edilmesini ve uygulanmasını kolaylaştırır.

Dokümantasyon:

Projede yer alan her testin ve aracın nasıl kullanılacağına dair ayrıntılı dokümantasyon bulunur. Bu dokümantasyon, kullanıcıların testleri doğru ve etkili bir şekilde uygulamasına yardımcı olur.

Topluluk:

Açık kaynaklı bir proje olduğu için, Atomic Red Team sürekli olarak topluluk katkılarıyla güncellenir ve geliştirilir. Kullanıcılar, projeye yeni testler ekleyebilir, mevcut testleri iyileştirebilir ve deneyimlerini paylaşabilirler.

Atomic Red Team, siber güvenlik dünyasında önemli bir araçtır ve güvenlik ekiplerine, sistemlerini gerçek dünya saldırılarına karşı daha dayanıklı hale getirme imkanı sunar. Bu proje, güvenlik testlerinin ve tehdit simülasyonlarının kolaylaştırılması sayesinde, güvenlik açıklarının tespit edilmesi ve giderilmesi sürecini önemli ölçüde iyileştirir.

Windows Kurulum

Powershelli admin olarak çalıştıralım

Atomic Red Team’i yüklemek için gerekli komut dosyasını internetten indirip çalıştıralım

IEX (IWR 'https://raw.githubusercontent.com/redcanaryco/invoke-atomicredteam/master/install-atomicredteam.ps1');Ardından aşağıdaki komut AtomicRedTeam’i yüklemek için indirilen bu betiği çalıştırır.

Install-AtomicRedTeam -getAtomics -ForcePowershell bu şekilde hata verebiliyor .

PowerShell’da betik çalıştırmanın etkin olmadığı bir sistemde çalıştırmaya çalıştığınız bir betik dosyasını yüklemeye çalıştığınızda ortaya çıkar. PowerShell’da betik çalıştırma politikası, varsayılan olarak güvenlik nedenleriyle kısıtlanmış olabilir.

Bu hatayı çözmek için aşağıdaki adımları izleyebilirsiniz:

Execution Policy’yi Kontrol Edin: PowerShell’da çalıştırılabilir betiklerin izinlerini kontrol edin. Bunun için PowerShell’i yönetici olarak çalıştırın ve aşağıdaki komutu girin:

Get-ExecutionPolicyÇıktı Restricted veya AllSigned şeklindeyse, bu politika yürütülebilir betiklerin çalışmasına izin vermez.

Execution Policy’yi Değiştirme: Politikayı geçici olarak değiştirmek için aşağıdaki komutu kullanabilirsiniz (yönetici olarak çalıştırdığınızdan emin olun):

Set-ExecutionPolicy -Scope Process UnrestrictedBu komut, yalnızca geçerli PowerShell oturumu için geçerli olacak olan yürütme politikasını geçici olarak “Unrestricted” (Sınırsız) olarak değiştirir.Betik Dosyasını Çalıştırma: Politikayı değiştirdikten sonra, tekrar betik dosyasını çalıştırın

Bu komut, Atomic Red Team modülünü PowerShell’e yükler ve kullanıma hazır hale getirir.

Import-Module "C:\AtomicRedTeam\invoke-atomicredteam\Invoke-AtomicRedTeam.psd1" -ForceTüm olası testlerin bir listesini göstermek için:

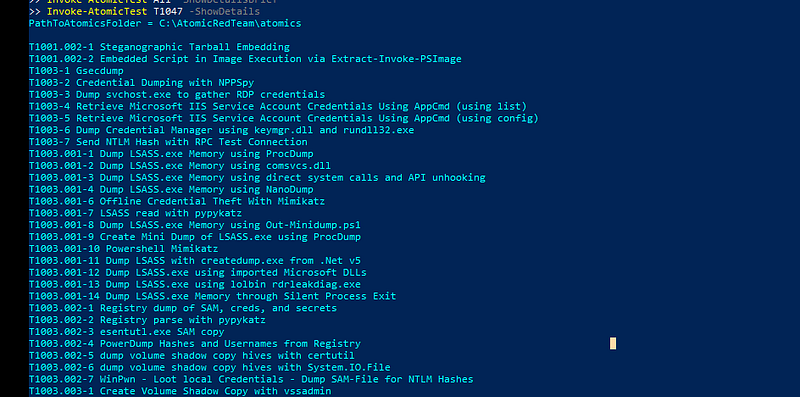

Invoke-AtomicTest All -ShowDetailsBrief

Belirli bir teknik numarası için mevcut olan testleri kısa detaylarla görmek için -ShowDetailsBrief anahtarını kullanın:

# Mevcut platformdan (Windows, Linux, macOS) çalıştırılabilen atomik testleri listeleInvoke-AtomicTest T1003 -ShowDetailsBrief# Hangi platformdan olursa olsun tüm atomik testleri listeleInvoke-AtomicTest T1003 -ShowDetailsBrief -anyOSTüm teknikler için detayları görmek isterseniz, teknik numarası olarak “All” kullanabilirsiniz:

# Mevcut platformdan (Windows, Linux, macOS) çalıştırılabilen atomik testleri listeleInvoke-AtomicTest All -ShowDetailsBrief# Hangi platformdan olursa olsun tüm atomik testleri listeleInvoke-AtomicTest -ShowDetailsBrief -anyOS-ShowDetailsBrief kullanarak her test için atanmış atomik test numaralarını belirlemek, daha sonra yürütme için belirli testleri belirtmek için kullanışlıdır.

Daha ayrıntılı bilgiler, belirli bir teknik numarası için saldırı komutlarını, girdi parametrelerini ve önkoşulları görmek için -ShowDetails anahtarını kullanın:

# Mevcut platformdan (Windows, Linux, macOS) çalıştırılabilen atomik testleri listeleInvoke-AtomicTest T1003 -ShowDetails# Hangi platformdan olursa olsun tüm atomik testleri listeleInvoke-AtomicTest T1003 -ShowDetails -anyOSBelirli bir MITRE ATT&CK tekniği için mevcut testleri görmek için:

Invoke-AtomicTest T1059 -ShowDetails

Belirli bir MITRE ATT&CK tekniği için bir testi çalıştırmak için:

Invoke-AtomicTest T1059

Bu test, WMI kullanılarak kötü amaçlı kod çalıştırmayı simüle eder.

Invoke-AtomicTest T1047 -ShowDetails

tüm testleri çalıştırır tavsiye edilmiyor !

Invoke-AtomicTest All

Belirli Bir Teknik için Tüm Saldırıları Yürütme

Invoke-AtomicTest T1218.010Invoke-AtomicTest: Bu komut, Atomic Red Team framework’ü içinde bulunan bir PowerShell fonksiyonudur. Bu fonksiyon, belirli bir atomik testi yürütmek için kullanılır.

T1218.010: Bu bir parametredir ve T1218.010 bir teknik kodunu temsil eder. Atomic Red Team framework'ünde her bir teknik veya taktik, benzersiz bir kodla tanımlanır. Bu kodlar, belirli bir savunma karşıtı hedefi veya eylemi tanımlar. Örneğin, T1218.010, "Signed Binary Proxy Execution" adı verilen bir teknik için kullanılır

Belirli Bir Teknik için Belirli Saldırıları (Atomik Test Numarasına Göre) Yürütme

Invoke-AtomicTest T1218.010 -TestNumbers 1,2Invoke-AtomicTest T1218.010-1,2Daha fazlası için beni mediumdan takip edebilirisniz https://songulkizilay.medium.com/