Tryhackme ColddBox: Easy Write-up

- Songül ÖZÜGÜRLER

- 24 Eyl 2023

- 2 dakikada okunur

Merhabalar bu yazımda Tryhackme de bulunan ColddBox: Easy ctfinin çözümünü anlatacağım . Ctfi bu bağlantıda bulabilirsiniz

Tryhackme nin verdiği vpni çalıştırdıktan sonra bize verilen ip adresine nmap taraması yapalım

İp adresi üzerinde wordpress bir web sitesi çalışıyor ve versiyon belirtmiş site adı ColddBox . Web sitesine gidelim

küçük bir blog sitesi sitede biraz dolaştıktan sonra login sayfasını bulabiliyoruz fakat bir gobuster taraması yapalım ve gözden kaçmış herhangi bir sayfa olup olmadığına bakalım

/hidden adında gizli bir sayfa var

burada wordpress brute force da kullanabileceğimiz 2 isim var hugo ve philip

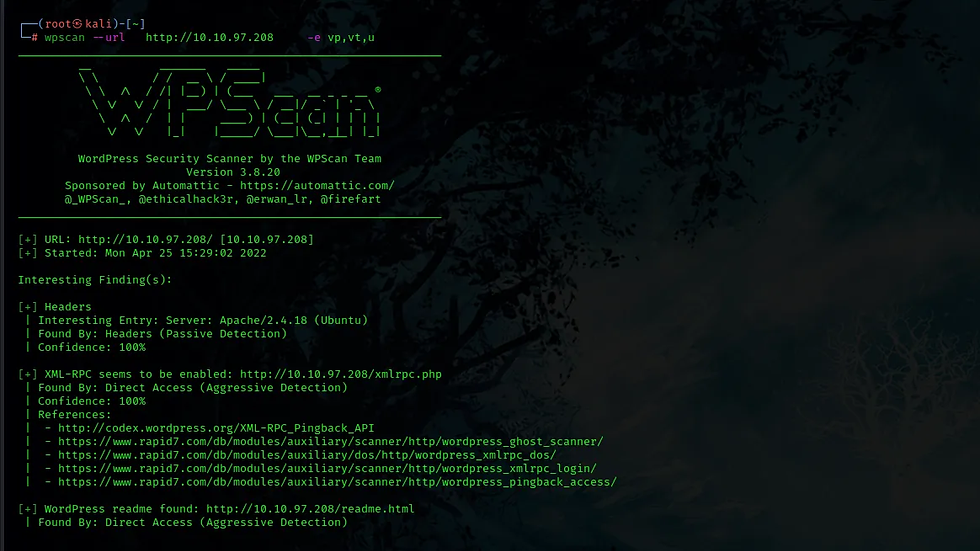

wpscan taraması yapalım ve elimizde neler var görelim

3 isim buldu C0ldd Hugo ve Philip . Bu isimleri kullanarak wordpress login sayfasına brute force yapalım

c0ldd un şifresini bulduk ve giriş yapalım

normal bir wordpress paneli user a baktığımızda admin kullanıcı olduğumuzu görüyorum burada yapmamız gereken reverse shell almak

Template içindeki 404.php sayfasına gömelim ve kaydedelim . Nc ile shell içine eklediğimiz portu dinleyeme başlayalım ve web sitesinde olmayan bir sayfaya gitmeye çalışalım .

www-data adında bir kullanıcımız var

c0ldd ana dizinindeki user.txt yi okuyamadığımızı farkettim

/var/www/html altında wp-config.php dosyasında c0ldd un şifresine rastladım

su komutu kullanarak c0ldd kullanıcısına erişelim şimdi user.txt dosyasını okuyabiliriz ve bize verdiği flag base64 şifrelemesine benziyordu .

İspanyolca bir metin vermiş Türkçeye çevirdiğimde tebrikler ilk seviyeye ulaşıldı yazıyordu.

sudo -l komutu kullanarak root yetkisi ile çalıştırabileceğimiz servisleri görüntüledi buradaki vim chmod ve ftp yi kullanarak 3 şekilde root olabiliyoruz

1 — vim

sudo vim -c ':!/bin/sh'komutunu kullarak root olabiliriz

2 — chmod

LFILE=file_to_change

sudo chmod 6777 $LFILEchmod komutunu kullanarak herhangi bir dosyanın sahipliğini değiştirerek

2— ftp

sudo ftp !/bin/sh

komutlarını kullanarak root olabiliyoruz ve root flag /root dizini altında bulunuyor. Flag yine bir base64 ve ispanyolca bir şekilde Tebrikler makine tamamlandı! yazıyor

ctf bu kadardı umarım yararlı olmuştur 🤗